情シスで少なくとも管理しておく事項

情報セキュリティに関する脅威は、日々、高度化・巧妙化しています。

自社の情報システム環境がそれに対応できているか、また、生産性とのバランスですべきことはないかを検討するにあたり、自社の情報システム環境を十分把握していることは必須です。

今回は、自社の情報セキュリティリスクについて議論するにあたり、少なくとも管理しておくべき事項を確認しておきます。

1.利用しているソフトウェア

先ずは、業務で利用しているソフトウェアです。

社内サーバソフトウェア、クラウドサービス、PCソフトウェアに分類できます。

(1)サーバソフトウェア

社内にサーバを設置して独自に運用している場合、パッケージソフト(販売されているサーバソフト)か、それを自社用にカスタマイズしたソフトウェアがインストールされていると思います。その開発ベンダ、保守ベンダ、更新時期などをリストアップします。

基幹システムやERPなど大規模なシステムを導入していると保守期間を過ぎると更新せざるを得ないので十分前から対応を検討しておく必要があります。

(2)クラウドサービス

今やインターネットを介したサービスを利用していない企業は少ないと思います。

基本的なソフトウェアとしては、メールサーバ、Webサーバ、クラウドストレージなどがあります。業務アプリケーションとしては、グループウェアや販売管理、ECサイト、勤務管理など多種多様なものがあります。

安全かつ安定して利用するには、クラウドサービスについても利用部門などを含めリストアップしておく必要があります。

(3)PCソフトウェア

業務で用いるPCソフトウェアライセンスは多くの場合、社内で一括して購入されていると思います。加えて、許可されていないソフトウェアはインストール・利用してはいけないルールになっているとすれば、PCソフトウェアは情報システム部門で管理されているはずです。

また、特定の部門で利用する専用ソフトウェアがあるとすれば、定められた方の承認を経て導入することが多いようです。

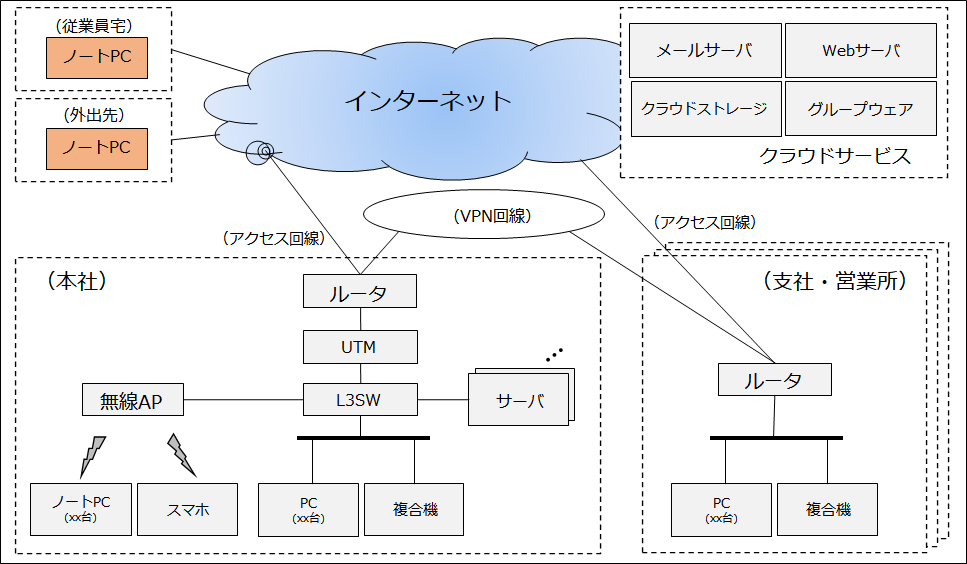

2.情報ネットワーク構成図

PCやサーバ、クラウドサービスを繋ぐ情報ネットワークも重要です。

構成によっては不正サイトへのアクセスをある程度防ぐ、あるいは通信ログを取得し原因の分析に活用するができます。

構成図は、枚数の割に相当手間がかかりますが、通信障害やインシデントが発生した際に必ず参照しますので、常に最新の状態にしておきます。

(1)拠点内

構成図は、セグメント単位に記載するのが基本です。つまり、ルータやL3SW、UTMなどは必ず記載し、PCなど多数あるものは、まとめて記載します。

サーバ室の運用を考えるなら、各スイッチのポート番号まで記載した物理構成図と、セグメントを意識した論理構成図を記載します。

無線LANがある場合は、APと接続される端末を記載します。

(2)拠点間

事業拠点が複数ある場合でそれらの接続があるのでしたら、独自にVPNを構成しているのか、Internet-VPNで簡易に接続しているのか、回線の種類・方式は明確に記します。

(3)テレワークなど

テレワークを行っている場合、在宅勤務でPCを持ち帰り、クラウドや社内網に接続するのであれば、それも記載します。社内のサーバと通信する場合、その接続方式によって留意点が変わってきますので、それも表現します。

3.情報セキュリティリスクの高いシステム環境

リスクの高いか否かは運用に大きく依存しますので一概には言えません。

構成に起因するリスクとしてよく見かけるのは、自社のPCがウイルスに感染して、他サイトへの攻撃に加担してしまい、調査を依頼されても通信ログが保存されていないので調べようがないケースです。

小規模な企業であれば個々のPCで履歴を調べることもできますが、台数が多くなると難しくなります。

4.まとめ

ある程度規模の大きい組織であれば、しかるべき情報セキュリティ対策は必須の状況です。それが為されていない場合、経営責任を問われる状況も想定されますので、是非、一度確認されることをお勧めします。

当事務所では、中小企業の情報システムを全般的に捉え、最適化に向け中長期に亘って支援を行っています。

ご興味のある方は、こちらからお願いします。